Attacco DDoS: come fare? Software di attacco DDoS

Apparentemente, la maggior parte degli utenti moderni di sistemi informatici ha sentito parlare di un attacco DDoS. Come farlo da solo, ovviamente, non sarà considerato ora (a meno che non per scopi informativi), dal momento che tali azioni in conformità con qualsiasi legislazione sono illegali. Tuttavia, sarà possibile scoprire di cosa si tratta e come funziona. Ma nota subito: non dovresti prendere il materiale sottostante, come una sorta di istruzione o guida all'azione. Le informazioni sono fornite unicamente allo scopo di una comprensione generale del problema e solo per conoscenza teorica. L'utilizzo di determinati prodotti software o l'organizzazione di azioni illegali può comportare responsabilità penale.

Che cos'è un attacco DDoS sul server?

Il concetto di attacchi DDoS può essere interpretato sulla base della decodifica delle abbreviazioni inglesi. L'abbreviazione sta per Distributed Denial of Service, ovvero, in parole povere, una negazione del servizio o operabilità.

Se capisci che un attacco DDoS su un server è, in generale, è il carico sulla risorsa attraverso un numero maggiore di richieste (richieste) da parte dell'utente su un determinato canale di comunicazione, che naturalmente ha delle restrizioni sulla quantità di traffico quando il server semplicemente non è in grado di processo. Questo è ciò che causa il sovraccarico. In effetti, il software e l'hardware del server non hanno abbastanza risorse di calcolo per far fronte a tutte le richieste.

Principi di organizzazione degli attacchi

L'attacco DDoS è fondamentalmente basato su diverse condizioni di base. La cosa più importante è ottenere l'accesso al computer di un utente o addirittura a un server nella prima fase, incorporando il codice dannoso in esso sotto forma di programmi che ora vengono chiamati Trojan.

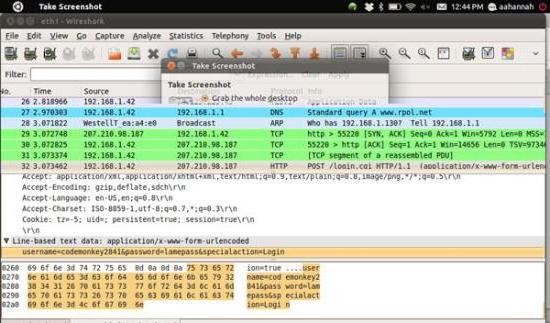

Come organizzare un attacco DDoS proprio in questa fase? Assolutamente facile Per infettare i computer puoi usare i cosiddetti sniffer. È sufficiente inviare alla vittima una lettera a un indirizzo di posta elettronica con un allegato (ad esempio, un'immagine contenente il codice eseguibile), quando viene aperto, l'utente malintenzionato ottiene l'accesso al computer esterno tramite il suo indirizzo IP.

Ora alcune parole su ciò che implica il secondo stadio, che implica un attacco DDoS. Come fare il seguente appello? È necessario che il numero massimo di hit sia inviato al server o alla risorsa Internet. Naturalmente, è impossibile farlo da un terminale, quindi sarà necessario utilizzare altri computer. La conclusione suggerisce se stessa: è necessario che il virus incorporato li infetti. Di norma, tali script, le cui versioni pronte possono essere trovate anche su Internet, sono autoproducenti e infettano altri terminali in ambiente in rete con connessione attiva o via Internet.

Tipi di attacchi DDoS

L'attacco DDoS in senso generale è chiamato così solo condizionatamente. In realtà, ci sono almeno quattro delle sue varietà (anche se oggi ci sono ben 12 modifiche):

- crash del server inviando istruzioni errate da eseguire;

- invio in blocco di dati dell'utente, con conseguente verifica ciclica;

- alluvione - richieste formate in modo errato;

- malfunzionamento canale di comunicazione traboccando di indirizzi falsi.

Storia dell'aspetto

Per la prima volta, tali attacchi sono stati lanciati nel 1996, ma a quell'epoca nessuno ha dato molta importanza a questo. Seriamente, il problema cominciò a essere condannato solo nel 1999, quando furono attaccati i server più grandi del mondo come Amazon, Yahoo, E-Trade, eBay, CNN e altri.

Le conseguenze hanno provocato perdite significative in relazione all'interruzione di questi servizi, sebbene all'epoca si trattasse solo di casi parziali. Sulla diffusa minaccia di un discorso non è ancora stato.

Il caso più famoso di attacchi DDoS

Tuttavia, come si è scoperto dopo, questa non era l'unica ragione. Il più grande attacco DDoS in tutta la storia del mondo dei computer è stato registrato nel 2013, quando è sorto un contenzioso tra Spamhaus e il fornitore olandese Cyberbunker.

La prima organizzazione, senza fornire spiegazioni, includeva il fornitore nell'elenco degli spammer, nonostante il fatto che molte organizzazioni e servizi rispettati (e non) usassero i suoi server. Inoltre, i server del provider, stranamente, si trovavano nell'edificio dell'ex bunker della NATO.

In risposta a tali azioni, Cyberbunker ha lanciato un attacco, che CDN CloudFlare ha rilevato. Il primo successo arrivò il 18 marzo, il giorno dopo la velocità delle chiamate aumentò a 90 Gbit / s, il 21 si verificò una pausa, ma il 22 marzo la velocità raggiunse i 120 Gbit / s. Disabilita CloudFlare fallito, quindi la velocità è stata aumentata a 300 Gbit / s. Ad oggi, questa è una cifra record.

Quali sono i programmi per gli attacchi DDoS?

In termini di software attualmente in uso, l'applicazione più comunemente utilizzata è considerata il programma LOIC, che, tuttavia, consente di attaccare solo server con indirizzi IP e URL già noti. Qual è la cosa più triste, è pubblicato su Internet per il download gratuito.

Ma, come è già chiaro, questa applicazione può essere utilizzata solo in combinazione con un software che consente l'accesso al computer di qualcun altro. Per ragioni comprensibili, i nomi e le istruzioni complete per il loro uso non sono riportati qui.

Come fare un attacco tu stesso?

Quindi, hai bisogno di un attacco DDoS. Come farlo da solo, ora brevemente e prendere in considerazione. Si presume che lo sniffer abbia funzionato e tu abbia accesso al terminale di qualcun altro. Quando si esegue il file eseguibile del programma Loic.exe, gli indirizzi necessari vengono semplicemente inseriti nella finestra e viene premuto il pulsante Blocca.

Successivamente, il valore massimo (10 al minimo per impostazione predefinita) viene impostato nella regolazione del fader del protocollo HTTP / UDF / TCP, dopodiché viene utilizzato il pulsante IMMA CHARGIN MAH LAZER per lanciare l'attacco.

Come proteggersi dagli attacchi?

Parlando di quali programmi per gli attacchi DDoS si possono incontrare, è impossibile muoversi e i mezzi sono protetti. Dopotutto, anche la terza legge di Newton afferma che qualsiasi azione causa opposizione.

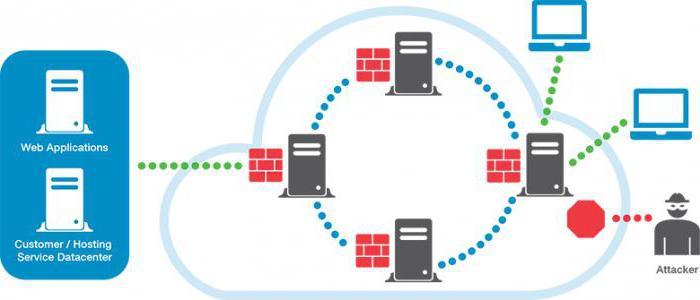

Nel caso più semplice, vengono utilizzati antivirus e firewall (i cosiddetti firewall), che possono essere presentati nel software o come hardware del computer. Inoltre, molti fornitori di sicurezza possono impostare la ridistribuzione delle richieste tra più server, filtrare il traffico in entrata, installare sistemi di protezione duplicati, ecc.

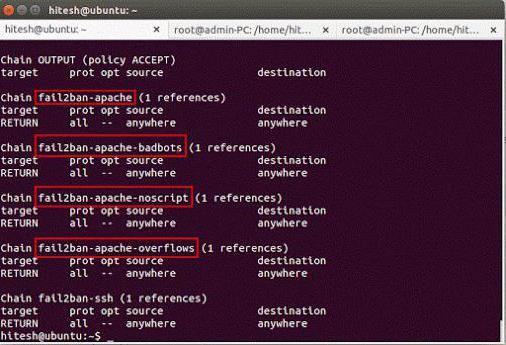

Uno dei metodi di conduzione degli attacchi è la tecnica di amplificazione DNS, una tecnologia per l'invio di chiamate ricorsive a indirizzi di ritorno non esistenti ai server DNS. Di conseguenza, come difesa contro tali disgrazie, si può tranquillamente utilizzare il pacchetto universale fail2ban, che oggi consente di impostare una barriera sufficientemente potente per tali invii.

Cosa ti serve sapere di più?

In generale, se lo si desidera, anche un bambino può accedere al tuo computer. In questo caso, non è richiesto nemmeno un software specializzato molto complesso, e in seguito con il tuo computer "zombie" e può essere reso DDoS-attack. Come farlo da solo, in generale, è già chiaro.

Ma fare cose del genere, penso, non ne vale la pena. È vero, alcuni utenti inesperti e programmatori stanno cercando di eseguire tali azioni, per così dire, per puro interesse sportivo. Ricorda: qualsiasi amministratore conoscente calcolerà, se non tu, la posizione del provider, elementare, anche se a un certo punto su Internet è stato utilizzato un server proxy anonimo. Non c'è bisogno di andare lontano. La stessa risorsa WhoIs può fornire un sacco di informazioni che nemmeno si indovina. Bene, allora, come si suol dire, la questione della tecnologia.

Non resta che contattare il fornitore con una richiesta corrispondente con l'indicazione dell'IP esterno, e lui (secondo gli standard internazionali) fornirà informazioni sulla tua posizione e sui dati personali. Pertanto, il materiale presentato sopra non deve essere considerato un incentivo per azioni illegali. Questo è irto di gravi conseguenze.

Ma per quanto riguarda gli stessi attacchi, vale la pena di dire separatamente che dovresti prendere alcune misure per proteggere il sistema da solo, perché i codici maligni possono essere trovati anche nei banner Internet, quando cliccato, il Trojan può essere scaricato su un computer. E non tutti gli antivirus possono filtrare tali minacce. E il fatto che un computer possa trasformarsi da solo in una scatola di zombi non viene affatto discusso. L'utente non può nemmeno accorgersene (a meno che il traffico in uscita non venga aumentato). Installare e configurare il pacchetto fail2ban è piuttosto complicato, quindi, come strumenti più primitivi, dovresti utilizzare un antivirus serio (Eset, Kaspersky) e non prodotti software gratuiti, e inoltre non disabilitare i tuoi strumenti di sicurezza di Windows come un firewall.