Virus di crittografia: come rimuoverlo e recuperare i file crittografati

Il fatto che Internet sia pieno di virus oggi non è sorprendente. Molti utenti percepiscono situazioni relative al loro impatto su sistemi o dati personali, per usare un eufemismo, guardando attraverso le dita, ma solo fino a quando il virus di crittografia virus non viene specificamente installato nel sistema. Come curare e decodificare i dati memorizzati sul disco rigido, la maggior parte degli utenti ordinari non lo sa. Pertanto, questo contingente e "condotto" sui requisiti proposti dagli aggressori. Ma vediamo cosa si può fare se viene rilevata una tale minaccia o per impedire la sua penetrazione nel sistema.

Cos'è un codice virus?

Questo tipo di minaccia utilizza algoritmi di crittografia di file standard e non standard che cambiano completamente i loro contenuti e bloccano l'accesso. Ad esempio, sarà assolutamente impossibile aprire un file di testo crittografato per la lettura o la modifica, nonché la riproduzione di contenuti multimediali (grafica, video o audio). Anche le azioni standard per copiare o spostare oggetti non sono disponibili.

Ad

Il software del virus stesso è lo strumento che crittografa i dati in modo tale che non è sempre possibile ripristinare il loro stato originale anche dopo aver rimosso la minaccia dal sistema. In genere, questi programmi dannosi creano le proprie copie e vengono depositati nel sistema molto profondamente, in modo che il virus di crittografia dei file possa essere completamente rimosso. Disinstallando il programma principale o eliminando il corpo principale del virus, l'utente non si sbarazza dell'impatto della minaccia, per non parlare del recupero delle informazioni crittografate.

Come entra la minaccia nel sistema?

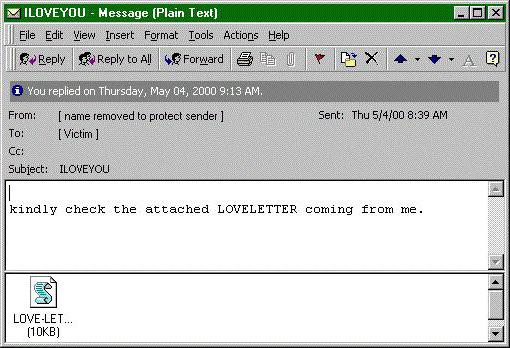

Di norma, le minacce di questo tipo sono principalmente rivolte a grandi strutture commerciali e possono penetrare nei computer tramite programmi di posta elettronica quando un dipendente apre un documento di posta elettronica presumibilmente allegato, vale a dire un addendum a un accordo di cooperazione o il piano per la fornitura di beni (proposte commerciali con investimenti da fonti dubbie - la prima via per il virus).

Ad

Il problema è che il virus di crittografia sulla macchina che ha accesso alla rete locale è in grado di adattarsi ad esso, creando le proprie copie non solo nell'ambiente di rete, ma anche sul terminale amministratore, se non dispone degli strumenti di protezione necessari sotto forma di software antivirus, firewall o firewall.

A volte tali minacce possono penetrare nei sistemi informatici di utenti ordinari che, in larga misura, non interessano gli intrusi. Ciò accade al momento dell'installazione di alcuni programmi scaricati da risorse Internet incerte. Molti utenti ignorano gli avvisi del sistema di protezione anti-virus all'inizio del boot e durante l'installazione non prestano attenzione ai suggerimenti di installare software aggiuntivo, pannelli o plug-in del browser e quindi mordono i gomiti, come si suol dire.

Varietà di virus e un po 'di storia

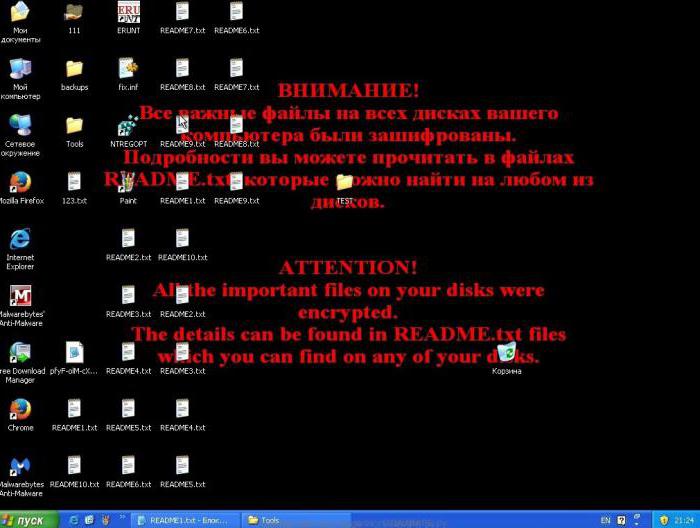

Fondamentalmente, le minacce di questo tipo, in particolare il più pericoloso virus di crittografia No_more_ransom, sono classificate non solo come strumenti per crittografare i dati o per bloccare l'accesso ad essi. In realtà, tutte queste applicazioni dannose sono ransomware. In altre parole, gli aggressori richiedono una certa bustarella per decifrare le informazioni, considerando che senza il programma iniziale questo processo non sarà possibile. In parte così com'è.

Ad

Ma se si analizza la storia, si può vedere che uno dei primissimi virus di questo tipo, sebbene non abbia richiesto denaro, è stata la famigerata applet I Love You, che ha crittografato completamente file multimediali (principalmente tracce musicali) nei sistemi degli utenti. La decrittografia dei file dopo il virus di crittografia in quel momento era impossibile. Ora è con questa minaccia che puoi combattere elementare.

Ma lo sviluppo dei virus stessi o degli algoritmi di crittografia utilizzati non vale la pena. Ciò che manca ai virus è XTBL, CBF, Breaking_Bad, [email protected] e molte altre cose sgradevoli.

Metodi di impatto sui file dell'utente

E se, fino a poco tempo fa, la maggior parte degli attacchi sono stati eseguiti utilizzando algoritmi RSA-1024 basati sulla crittografia AES con la stessa profondità di bit, lo stesso virus di crittografia No_more_ransom è presentato oggi in diverse interpretazioni utilizzando chiavi di crittografia basate sulla tecnologia RSA-2048 e persino RSA-3072.

Problemi di decodifica algoritmi utilizzati

Il problema è che i moderni sistemi di decodifica di fronte a tale pericolo erano impotenti. Decodificare i file dopo che il virus di crittografia basato su AES256 è ancora in qualche modo supportato e, a condizione che la chiave abbia una maggiore profondità in bit, quasi tutti gli sviluppatori si limitano a scrollare le spalle. Questo, a proposito, è confermato ufficialmente dagli esperti di Kaspersky Lab ed Eset.

Ad

Nella versione più primitiva, l'utente che ha contattato il servizio di supporto è invitato a inviare un file crittografato e il suo originale per il confronto e ulteriori operazioni per determinare l'algoritmo di crittografia e i metodi di ripristino. Ma, di norma, nella maggior parte dei casi questo non funziona. Ma il virus di crittografia può decifrare i file stessi, come si crede, a condizione che la vittima sia d'accordo con le condizioni degli aggressori e paghi una certa somma di denaro. Tuttavia, tale approccio solleva dubbi legittimi. Ed ecco perché

Virus di crittografia: come curare e decodificare i file e può essere fatto?

Presumibilmente, dopo il pagamento, gli hacker attivano la decrittografia tramite l'accesso remoto al proprio virus, che si trova nel sistema, o attraverso un'applet aggiuntiva, se il corpo del virus viene rimosso. Sembra più che dubbio.

Vorrei notare il fatto che Internet è pieno di post falsi che, dicono, l'importo richiesto è stato pagato e i dati sono stati ripristinati con successo. Questa è tutta una bugia! E la verità è: dov'è la garanzia che dopo il pagamento il virus di crittografia nel sistema non viene attivato di nuovo? Capire la psicologia dei ladri non è difficile: se paghi una volta, pagherai di nuovo. E se stiamo parlando di informazioni particolarmente importanti, come specifici sviluppi commerciali, scientifici o militari, i proprietari di tali informazioni sono disposti a pagare quanto vogliono, purché i file rimangano sani e salvi.

Ad

Il primo mezzo per eliminare la minaccia

Tale è la natura del virus di crittografia. Come curare e decifrare i file dopo l'esposizione alla minaccia? In nessun modo, se non ci sono strumenti disponibili, che non sempre aiutano. Ma puoi provare.

Supponiamo che nel sistema sia apparso un virus crittografico. Come curare i file infetti? Innanzitutto, eseguire una scansione approfondita del sistema senza utilizzare la tecnologia SMART, che consente il rilevamento delle minacce solo se i settori di avvio e i file di sistema sono danneggiati.

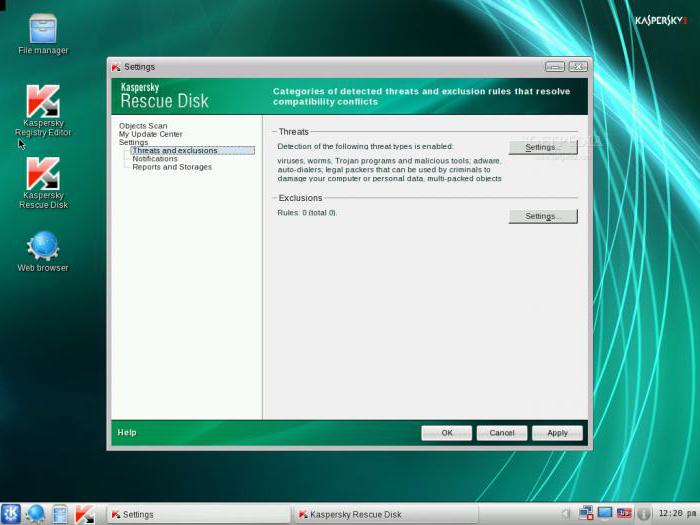

Si consiglia di non utilizzare lo scanner regolare esistente, che ha già perso la minaccia, ma di utilizzare utilità portatili. L'opzione migliore sarebbe l'avvio da Kaspersky Rescue Disk, che può essere avviato anche prima dell'avvio del sistema operativo.

Ma questa è solo metà della battaglia, perché in questo modo puoi sbarazzarti del virus stesso. Ma con il decodificatore sarà più difficile. Ma ne parleremo più avanti.

C'è un'altra categoria in cui i virus di crittografia cadono. Come decifrare l'informazione sarà dichiarata separatamente, ma per ora soffermiamoci sul fatto che possono esistere completamente apertamente nel sistema sotto forma di programmi e applicazioni installati ufficialmente (l'audacia degli hacker non conosce limiti, dal momento che la minaccia non tenta nemmeno di camuffarsi).

In questo caso, è necessario utilizzare la sezione di programmi e componenti in cui viene eseguita l'eliminazione standard. Tuttavia, è necessario prestare attenzione al fatto che il programma di disinstallazione di sistema standard di Windows non rimuove completamente tutti i file di programma. In particolare, il virus di crittografia ransom è in grado di creare le proprie cartelle nelle directory radice del sistema (di solito queste sono le directory Csrss, dove è presente l'omonimo file eseguibile csrss.exe). Le directory Windows, System32 o utente (Utenti sul disco di sistema) sono selezionate come ubicazione principale.

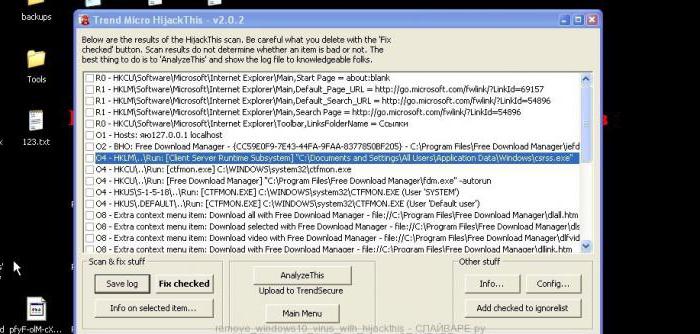

Inoltre, il virus di crittografia No_more_ransom scrive le proprie chiavi nel registro come collegamento al servizio di sistema ufficiale. Client Server Runtime Subsystem, che è fuorviante per molti, poiché questo servizio dovrebbe essere responsabile dell'interazione del software client e server. La chiave stessa si trova nella cartella Esegui, che può essere raggiunta tramite il ramo HKLM. È chiaro che per cancellare tali chiavi sarà necessario essere manualmente.

Per semplificare, puoi utilizzare utility come iObit Uninstaller, che cercano automaticamente i file residui e le chiavi di registro (ma solo se il virus è visto come un'applicazione installata nel sistema). Ma questa è la cosa più facile da fare.

Soluzioni offerte dagli sviluppatori di software antivirus

Si crede che la decifratura del virus di crittografia avvenga utilizzando utility speciali, sebbene con la tecnologia con la chiave di 2048 o 3072 bit, non valga la pena di contenerle (inoltre, molte di esse cancellano i file dopo la decodifica e quindi i file ripristinati scompaiono a causa di la presenza di un corpo del virus che non è stato rimosso prima).

Tuttavia, puoi provare. Di tutti i programmi è quello di fornire RectorDecryptor e ShadowExplorer. Si ritiene che finora non sia stato creato nulla. Ma il problema può anche consistere nel fatto che quando si tenta di utilizzare un decodificatore, non è possibile garantire che i file curati non vengano eliminati. Cioè, se non si elimina il virus inizialmente, qualsiasi tentativo di decifrare sarà destinato a fallire.

Oltre alla cancellazione delle informazioni crittografate, può esserci un risultato letale - l'intero sistema non sarà operativo. Inoltre, un moderno virus di crittografia può influenzare non solo i dati memorizzati sul disco rigido di un computer, ma anche i file in archiviazione cloud. E non ci sono soluzioni per recuperare informazioni. Inoltre, come si è scoperto, in molti servizi sono state prese misure di protezione insufficientemente efficaci (lo stesso integrato in Windows 10 OneDrive, che è esposto direttamente dal sistema operativo).

Una soluzione fondamentale al problema

Come è già chiaro, i metodi più moderni non danno un risultato positivo quando sono infettati da tali virus. Naturalmente, se c'è un originale del file danneggiato, è possibile inviarlo per l'esame al laboratorio antivirus. Tuttavia, i dubbi molto seri sono anche causati dal fatto che un utente ordinario creerà copie di backup dei dati che, se archiviati su un disco rigido, potrebbero anche essere esposti a codice dannoso. E il fatto che per evitare problemi, gli utenti copiano informazioni su supporti rimovibili, non stiamo affatto parlando.

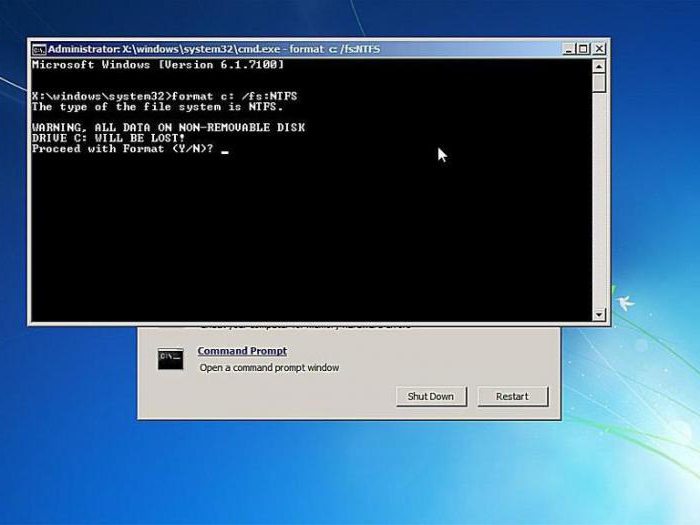

Quindi, per una soluzione cardinale del problema, la conclusione suggerisce se stessa: formattazione completa del disco rigido e tutte le partizioni logiche con cancellazione delle informazioni. Cosa fare? Dovrai fare una donazione se non vuoi che il virus o la sua copia salvata automaticamente vengano nuovamente attivati nel sistema.

Per fare questo, non si dovrebbero usare gli strumenti dei sistemi Windows stessi (ovvero la formattazione delle partizioni virtuali, poiché verrà emesso un divieto quando si tenta di accedere al disco di sistema). È meglio utilizzare l'avvio da supporti ottici come LiveCD o distribuzioni di installazione, ad esempio, creati utilizzando lo Strumento di creazione di supporti per l'utilità di Windows 10.

Prima della formattazione, se il virus viene rimosso dal sistema, puoi provare a ripristinare l'integrità dei componenti del sistema tramite la riga di comando (sfc / scannow), ma in termini di decrittografia e sblocco dei dati, questo non avrà alcun effetto. pertanto formato c: - l'unica soluzione corretta possibile è se ti piace o no. Questo è l'unico modo per eliminare completamente le minacce di questo tipo. Ahimè, non c'è altro modo! Anche il trattamento con i prodotti standard offerti dalla maggior parte dei pacchetti antivirus è impotente.

Invece di una postfazione

In termini di conclusioni ovvie, si può solo dire che non esiste una soluzione unica e universale per eliminare le conseguenze di tali minacce (purtroppo, questo è confermato dalla maggior parte degli sviluppatori di software antivirus e specialisti di crittografia).

Non è chiaro il motivo per cui l'emergere di algoritmi basati sulla crittografia 1024, 2048 e 3072 bit è passato da coloro che sono direttamente coinvolti nello sviluppo e nell'implementazione di tali tecnologie? In effetti, fino ad oggi, l'algoritmo più promettente e più protetto è AES256. Avviso! 256! Questo sistema, come risulta, non è adatto ai virus moderni. Cosa dire allora di provare a decodificare le loro chiavi?

In ogni caso, per evitare di introdurre una minaccia nel sistema può essere abbastanza semplice. Nel caso più semplice, è necessario eseguire la scansione di tutti i messaggi in arrivo con allegati in Outlook, Thunderbird e altri client di posta elettronica con antivirus immediatamente dopo la ricezione e in nessun caso gli allegati aperti fino alla fine della scansione. Dovresti inoltre leggere attentamente i suggerimenti per l'installazione di software aggiuntivo durante l'installazione di alcuni programmi (di solito sono scritti in caratteri molto piccoli o mascherati da componenti aggiuntivi standard come l'aggiornamento di Flash Player o qualcos'altro). I componenti multimediali sono aggiornati al meglio attraverso i siti ufficiali. Questo è l'unico modo per prevenire almeno in qualche modo la penetrazione di tali minacce nel proprio sistema. Le conseguenze possono essere completamente imprevedibili, dato che i virus di questo tipo si diffondono istantaneamente nella rete locale. E per la compagnia un tale cambiamento di eventi può trasformarsi in un vero collasso di tutte le imprese.

Infine, l'amministratore di sistema non dovrebbe essere inattivo. La protezione del software in questa situazione è meglio escluderla. Lo stesso firewall (firewall) non dovrebbe essere software, ma "iron" (ovviamente, con il software di bordo incluso). E, ovviamente, non vale la pena di risparmiare sull'acquisto di pacchetti antivirus. È preferibile acquistare un pacchetto di licenza piuttosto che installare programmi primitivi che presumibilmente forniscono protezione in tempo reale solo dalle parole dello sviluppatore.

E se la minaccia è già penetrata nel sistema, la sequenza di azioni dovrebbe includere la rimozione del corpo del virus stesso e solo successivamente tenterà di decrittografare i dati danneggiati. Idealmente, la formattazione completa (nota, non veloce con la cancellazione del sommario, vale a dire pieno, preferibilmente con il ripristino o la sostituzione del file system esistente, dei settori di avvio e dei record).