Cos'è SKZI: caratteristiche, funzioni e dove viene utilizzato

In questo articolo imparerai cos'è SKZI e perché è necessario. Questa definizione si riferisce alla crittografia: protezione e archiviazione dei dati. La protezione delle informazioni in formato elettronico può essere effettuata in qualsiasi modo, anche scollegando il computer dalla rete e installando guardie armate con cani nelle vicinanze. Ma è molto più semplice implementarlo utilizzando i mezzi di protezione crittografica. Vediamo cosa è e come viene implementato nella pratica.

Gli obiettivi principali della crittografia

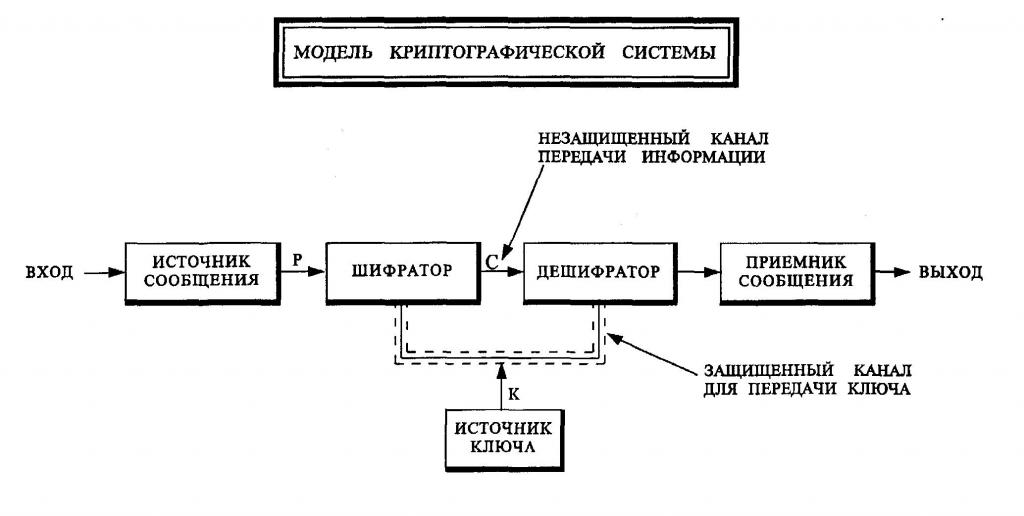

Decifrare SKZI sembra un "sistema di protezione delle informazioni crittografiche". Nel canale di crittografia trasferimento di informazioni potrebbe essere completamente accessibile agli intrusi. Ma tutti i dati sono confidenziali e ben criptati. Pertanto, nonostante l'apertura dei canali, gli aggressori non possono ottenere informazioni.

I moderni mezzi di CIPF sono costituiti da un complesso software e computer. Aiuta a proteggere le informazioni sui parametri più importanti, che considereremo ulteriormente.

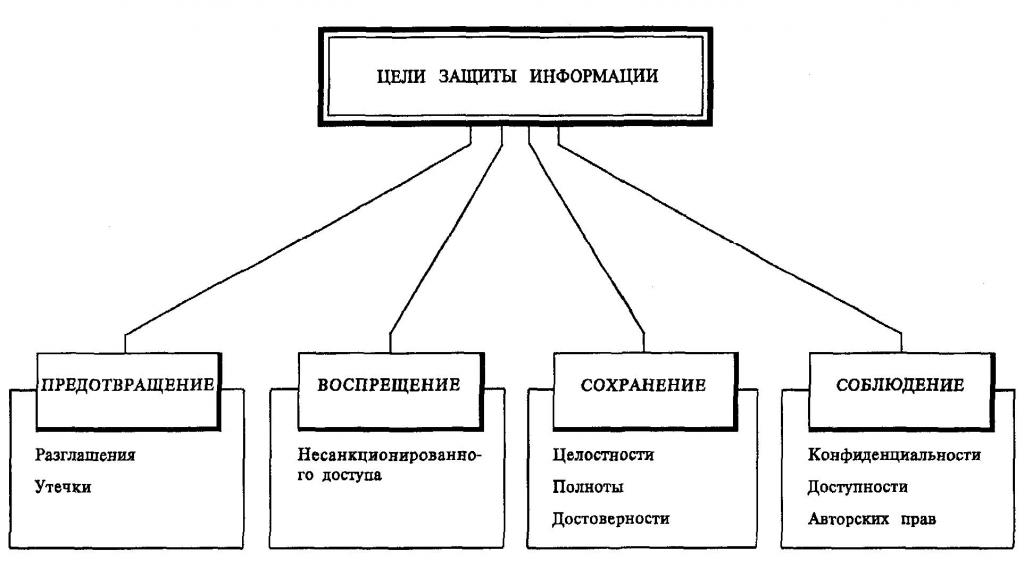

riservatezza

È impossibile leggere le informazioni se non vi è accesso. Cos'è SKZI e in che modo crittografa i dati? Il componente principale del sistema è la chiave elettronica. È una combinazione di lettere e numeri. Solo inserendo questa chiave è possibile accedere alla sezione desiderata su cui è installata la protezione.

Integrità e autenticazione

Questo è un parametro importante che determina la possibilità di modifiche non autorizzate dei dati. Se non è presente alcuna chiave, le informazioni non possono essere modificate o eliminate.

L'autenticazione è la procedura per l'autenticazione delle informazioni registrate sui media principali. La chiave deve corrispondere alla macchina su cui vengono decifrate le informazioni.

paternità

Questa è una conferma delle azioni dell'utente e dell'impossibilità di abbandonarle. Il tipo più comune di conferma è EDS (firma digitale elettronica). Contiene due algoritmi: uno crea una firma, la seconda la controlla.

Si noti che tutte le operazioni eseguite con le firme elettroniche vengono elaborate da centri certificati (indipendenti). Per questo motivo, falsificare la paternità è impossibile.

Algoritmi di crittografia dei dati di base

Ad oggi, vengono distribuiti parecchi certificati CIPP, le chiavi utilizzate per la crittografia sono diverse, sia simmetriche che asimmetriche. E la lunghezza della chiave è sufficiente per fornire la necessaria complessità crittografica.

Gli algoritmi più popolari utilizzati nella protezione crittografica:

- Chiave simmetrica - DES, AES, RC4, russo R-28147,89.

- Con le funzioni hash, ad esempio SHA-1/2, MD4 / 5/6, P-34.11.94.

- Chiave asimmetrica - RSA.

Molti paesi hanno i propri standard per gli algoritmi di crittografia. Ad esempio, negli Stati Uniti viene utilizzata la crittografia AES modificata, la chiave può essere lunga da 128 a 256 bit.

La Federazione Russa ha il suo algoritmo - Р-34.10.2001 e Р-28147.89, in cui viene usata una chiave di 256 bit. Si prega di notare che ci sono elementi nei sistemi crittografici nazionali che non possono essere esportati in altri paesi. Tutte le attività legate allo sviluppo del CIPF richiedono licenze obbligatorie.

Crittografia hardware

Quando si installano i tachigrafi, SKZI può fornire la massima protezione delle informazioni memorizzate nel dispositivo. Tutto questo è implementato sia a livello software che a livello hardware.

Il tipo di hardware CIPS sono dispositivi che contengono programmi speciali che forniscono una forte crittografia dei dati. Inoltre con il loro aiuto, le informazioni vengono archiviate, registrate e trasmesse.

Il dispositivo di crittografia è implementato come un encoder collegato alle porte USB. Ci sono anche dispositivi che sono installati sulle schede madri del PC. Anche gli switch specializzati e le schede di rete con protezione crittografica possono essere utilizzati per lavorare con i dati.

I tipi di hardware SKZI sono installati abbastanza velocemente e sono in grado di scambiare informazioni con grande velocità. Ma lo svantaggio è il costo piuttosto alto, così come la possibilità limitata di modernizzazione.

Protezione crittografica software

Questo è un insieme di programmi che consente di crittografare le informazioni memorizzate su vari supporti (unità flash, dischi rigidi e ottici, ecc.). Inoltre, se si dispone di una licenza per questo tipo di CIPP, è possibile crittografare i dati quando vengono trasmessi su Internet (ad esempio, via e-mail o chat).

Ci sono un gran numero di programmi da proteggere e ci sono anche programmi gratuiti, come DiskCryptor. Il tipo di software di CIPF è anche reti virtuali che consentono lo scambio di informazioni "su Internet". Queste sono reti VPN note. Questo tipo di protezione include il protocollo HTTP che supporta la crittografia SSL e HTTPS.

Il software SKZI viene utilizzato principalmente quando si lavora su Internet, così come sui PC di casa. In altre parole, solo in quelle aree in cui non esistono requisiti seri per la durabilità e la funzionalità del sistema.

Tipo di hardware e software di protezione crittografica

Ora sai cos'è SKZI, come funziona e dove viene utilizzato. È necessario individuare un solo tipo: software e hardware, che contiene tutte le migliori caratteristiche di entrambi i tipi di sistemi. Questo metodo di elaborazione delle informazioni è di gran lunga il più affidabile e sicuro. Inoltre, l'utente può essere identificato in vari modi: sia hardware (installando un'unità flash o un dischetto) che standard (inserendo una coppia login / password).

I sistemi hardware-software supportano tutti gli algoritmi di crittografia esistenti oggi. Si prega di notare che l'installazione di SKZI dovrebbe essere effettuata solo da personale qualificato dello sviluppatore del complesso. È chiaro che tale IPMS non dovrebbe essere installato su computer che non gestiscono informazioni riservate.